Historiser (logguer) toutes les commandes shell avec snoopy dans un fichier log

Historiser (logguer) toutes les commandes shell avec snoopy dans un fichier log

Article publié le 31 Mars 2016

L'un de mes premiers tuto a été de proposer une solution pour "historiser qui a tapé telle commande et quand" dans une base Mysql en patchant et recompilant le bash.

(http://journaldunadminlinux.fr/loggue-toutes-les-commandes-executees-dans-une-base-mysql/).

Depuis j'ai découvert une autre solution certes moins aboutie mais beaucoup plus facile à mettre en place: snoopy.

Snoopy va logger chaque commande tapée par un utilisateur dans un fichier de log (par défaut /var/log/auth.log).

Téléchargez les sources de snoopy ici: http://source.a2o.si/download/snoopy/

Décompressez-les ensuite avec un tar -xvf <nom de votre archive>

Nous allons procéder à la compilation (assurez vous que gcc et make soient bien installées)

… Lire la suite./configure

Tutoriel | Installation d’Oracle 12c et configuration d’une instance

Tutoriel | Installation d’Oracle 12c et configuration d’une instance

Article publiée le 13 Mars 2016

Ce tutoriel vous expliquera comment installer Oracle 12c et créer une instance Oracle.

Oracle ne supporte son produit que pour les distributions de la famille RedHat (Centos, Oracle Linux Server) c'est pourquoi mon tutoriel ne sera pas adapté pour les distributions de la famille Debian (Ubuntu Server etc...)

Ce tutoriel a été testé via une RedHat 7 mais peut être utilisé sur une version antérieure de RedHat ou de CentOS

Si vous vous connectez sur votre machine depuis un poste Windows via Putty, la configuration d'un X11 Forwarding (Export Display) est nécessaire.

Un tutoriel sur le sujet est disponible ici: http://journaldunadminlinux.fr/activer-x11-forwarding-pour-ssh/… Lire la suite

Tuto | Installer et configurer IBM DB2 10.5

Tuto | Installer et configurer IBM DB2 10.5

Article publiée le 21 Février 2016

Ce tutoriel vous expliquera la marche à suivre complète pour installer le système de base de donnée IBM DB2 V10.5.

IBM ne supporte DB2 que pour RedHat c'est pourquoi ce tutoriel ne sera adapté que pour les distributions RedHat/Centos.

1) Installation

Connectez-vous sur votre machine en paramétrant correctement votre EXPORT DISPLAY car l'installation de DB2 se fait via une interface graphique.

(tuto X11 Forwarding dispo ici: http://journaldunadminlinux.fr/activer-x11-forwarding-pour-ssh/).

Après avoir téléchargé les sources de DB2 V10.5 sur le site d'IBM, décompressez l'archive avec la commande tar -xvf <le nom de votre archive>.

Normalement vous devriez avoir le contenu suivant :

![]()

Dans un premier temps, nous allons exécuter le script db2prereqcheck afin de vérifier que les prérequis soient comblés avant de lancer l'installation:

./db2prereqcheck… Lire la suite

Activer X11 forwarding en SSH avec putty

Activer X11 forwarding en SSH avec putty

Article publiée le 20 Février 2016

Petit article pour rappeler comment activer le X11 Forwarding (déportation d'affichage) via votre putty. En effet, en écumant les forums, j'ai pu voir pas mal d'utilisateurs galérer sur ce sujet.

La procédure est simple et très importante à connaitre car beaucoup de produits nécessite un X11 Forwarding pour procéder à leurs installations (Oracle, SAP etc...)

1. Prérequis:

Sous Debian/Ubuntu: apt-get install x11-auth

Sous RedHat/Centos: yum -y install xorg-x11-xauth

2. Xming:

Sur votre poste Windows installez l'outil XMING (Téléchargeable ici: https://sourceforge.net/projects/xming)

Une fois XMING installé lancez le et vérifiez que l'icone de XMING apparaisse bien dans votre bar de notification:

![]()

3.… Lire la suite

Retrouver la commande ifconfig | « ifconfig command not found for RedHat & Centos 7 »

Retrouver la commande ifconfig | « ifconfig command not found for RedHat & Centos 7 »

Article publiée le 2 Février 2016

Je pense que tout le monde l'a remarqué: sous Centos7 / RedHat 7 la commande "ifconfig" n'existe plus! Eh oui hélas, celle ci est considéré comme obsolète par la communauté... Quelle chamboulement dans nos habitudes!

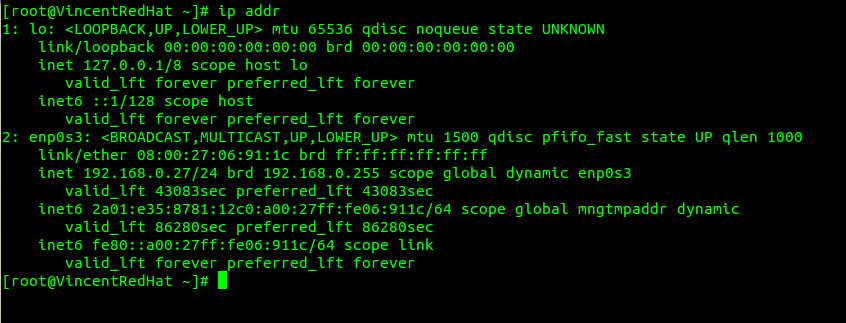

Désormais vous devez utiliser la commande "ip addr" pour afficher vos interfaces:

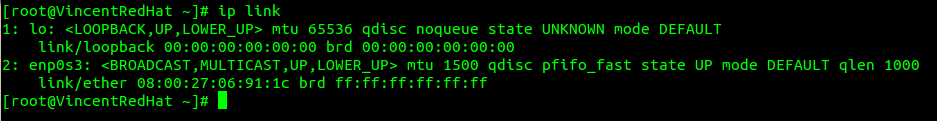

Pour voir les statistiques utilisez la commande "ip link"

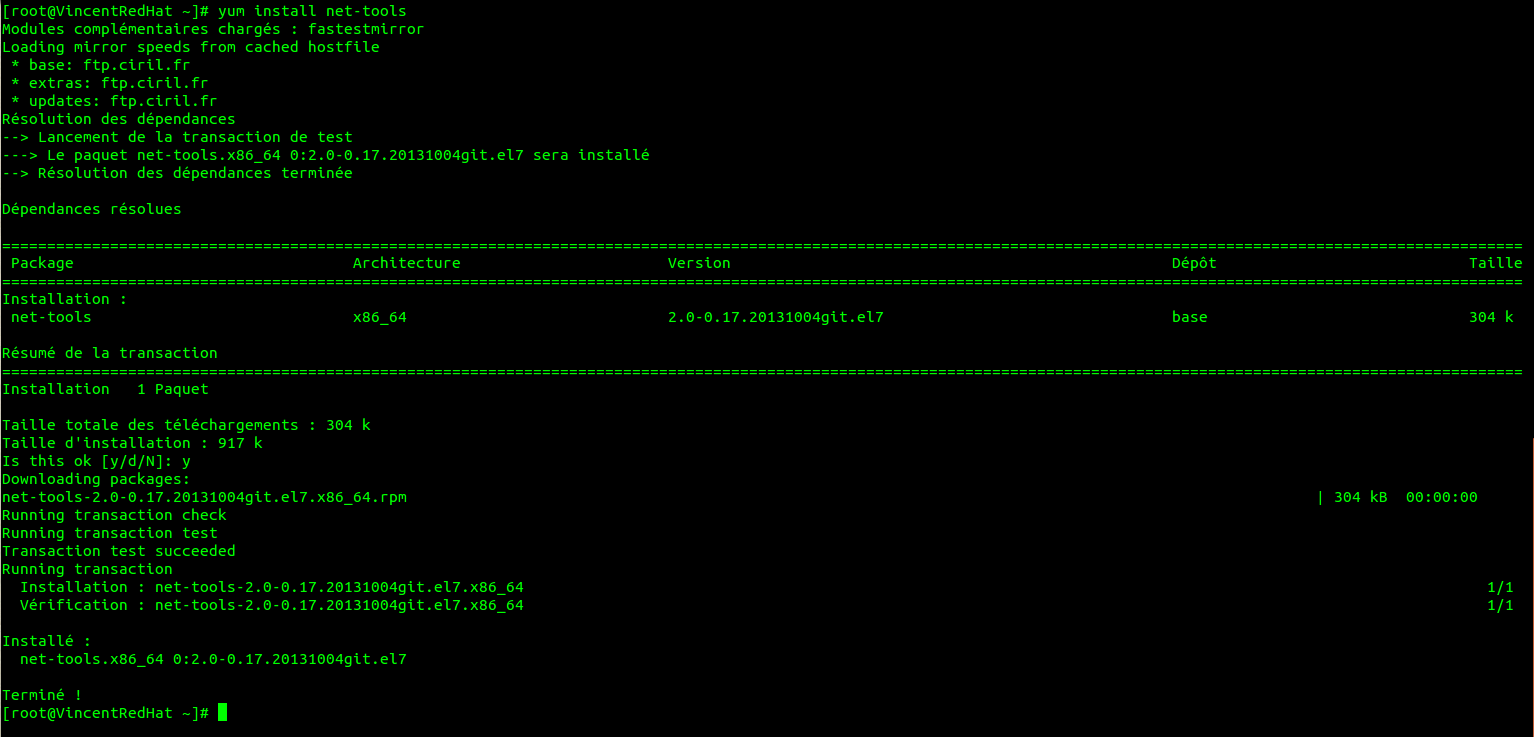

Bon si vous n'arrivez vraiment pas à vous y faire il est toujours possible de réinstaller la commande "ifconfig"!

Il vous suffit pour cela d'installer le package "net-tools":

yum install net-tools:

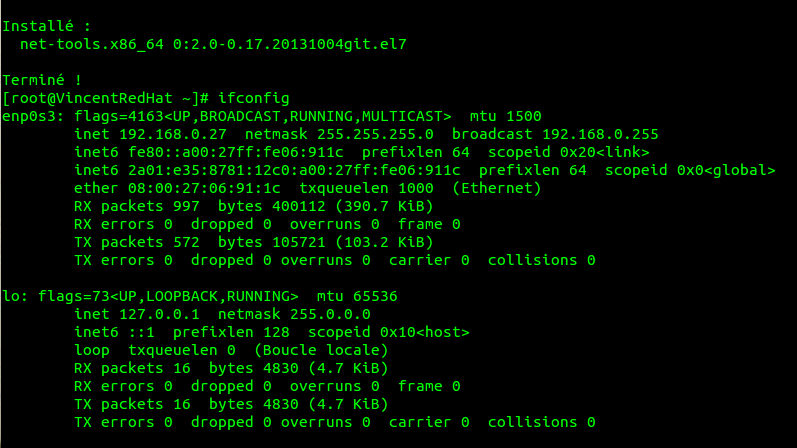

La commande ifconfig sera de nouveau disponible:

Astuces | Améliorez l’historique de votre shell avec .inputrc

Astuces | Améliorez l’historique de votre shell avec .inputrc

Article publiée le 23 Décembre 2015

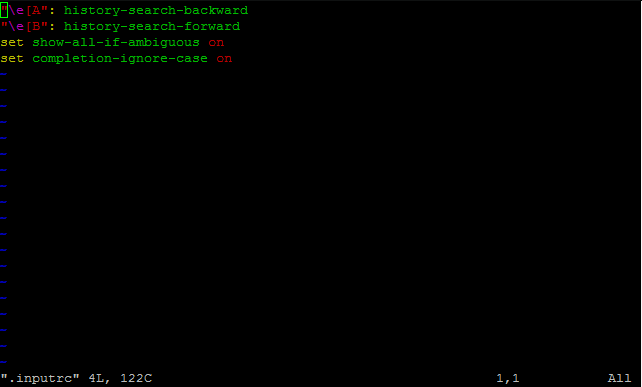

Ci-dessous une petite astuce fort sympatique afin d'améliorer considérablement votre terminal:

- Créez ou éditez le fichier /home/<votre user>/.inputrc.

- Ajoutez y les lignes suivantes:

"\e[A": history-search-backward

"\e[B": history-search-forward

set show-all-if-ambiguous on

set completion-ignore-case on

- bind -f /home/<votre user>/.inputrc

Relancez votre terminal (ou établissez une nouvelle connexion SSH) et vous pourrez désormais effectuer des rechercher par commande dans votre historique en tapant le nom de la commande + flèche haut/flèche bas.

Votre autocomplétion ne sera plus case sensitive (ignore la majuscule/minuscule)

… Lire la suite

Tuto | Protection contre les rootkits avec RKHunter

Tuto | Protection contre les rootkits avec RKHunter

Article publiée le 7 Décembre 2015

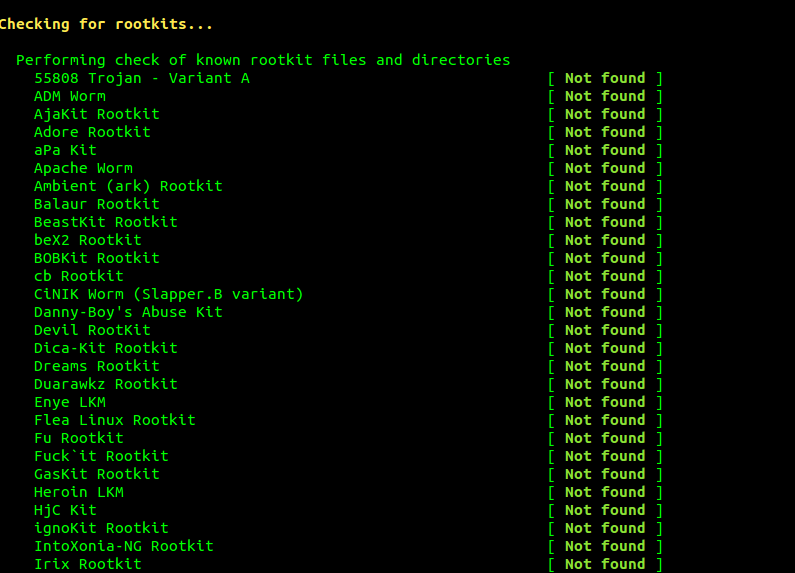

Rkhunter ou RootKit Hunter est un outil absolument génial permettant de détecter sur votre serveur les rootkit, portes dérobées, exploit.

Pour l'installer sous debian : apt-get install rkhunter

Pour l'installer sous Centos/RedHat: yum install rkhunter

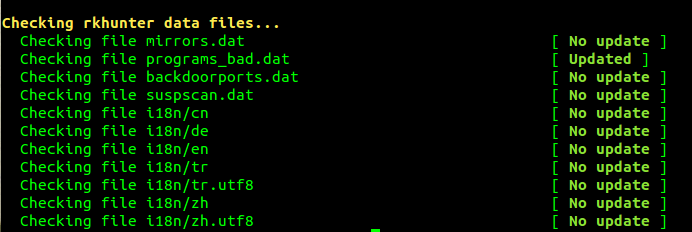

Une fois rkhunter installé, nous allons le mettre à jour:

rkhunter --update

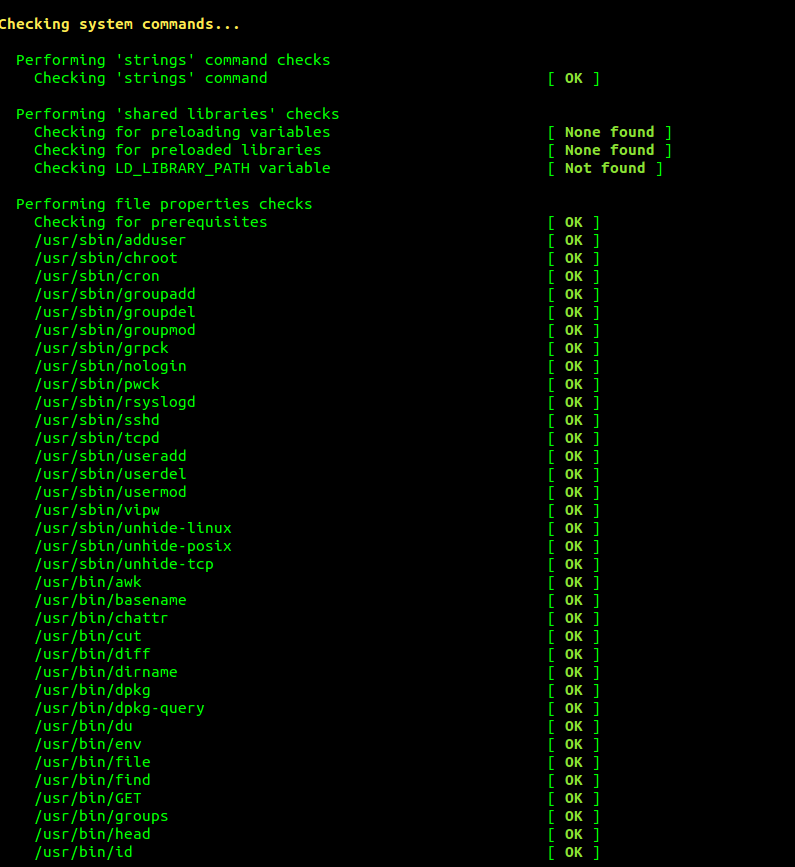

Vous pouvez maintenant lancer un scan manuel avec la commande rkhunter -c.

RKhunter va alors faire un scan très complet de votre système:

Si vos serveurs sont considérées comme sensible (serveurs à risque), je vous conseille de planifier des checks automatiques (via Cron).

enjoy 🙂

… Lire la suite Tutoriel | Sécurisez son accès SSH

Tutoriel | Sécurisez son accès SSH

Article publiée le 6 Décembre 2015

Cela m'arrive très souvent d'être horrifié en voyant des serveurs "publiques" dont l'accès SSH n'est pas du tout sécurisé.

Pourtant quelques actions très simple permettent d'éviter tout désagréments!

Ci-dessous un petit tuto très simple expliquant comment sécuriser l'accès SSH d'un serveur:

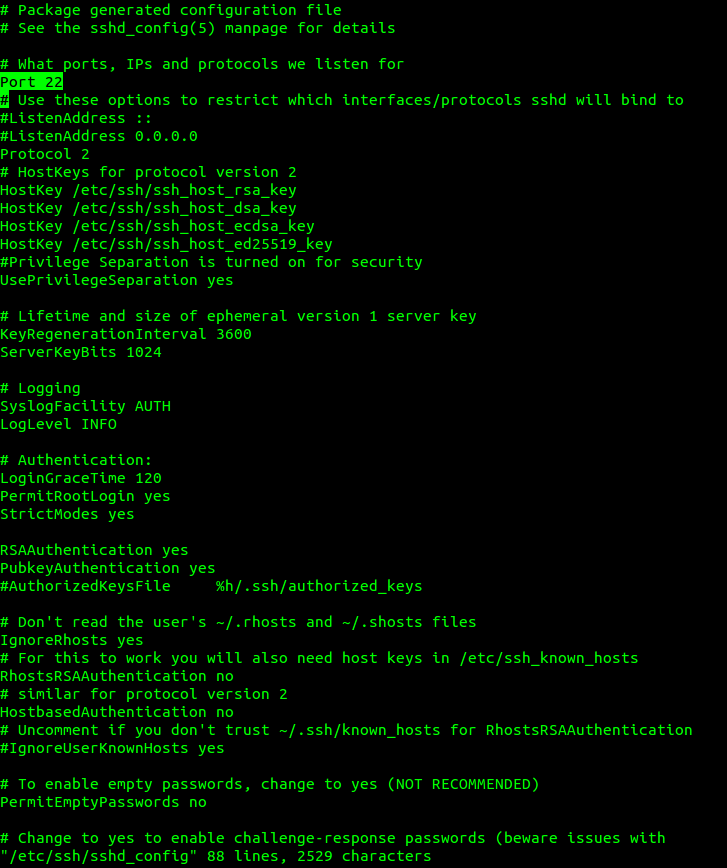

1) Changer le port SSH

Tout le monde sait que le port SSH par défaut est le port 22, même les hackers... Le fait de juste changer le numéro du port SSH peut mettre à mal un très grand nom de script automatique de hacking...

Pour changer le port il suffit d'éditer le fichier /etc/ssh/sshd_config et de changer le numéro de port (sans oublier de redémarrer le service SSH):

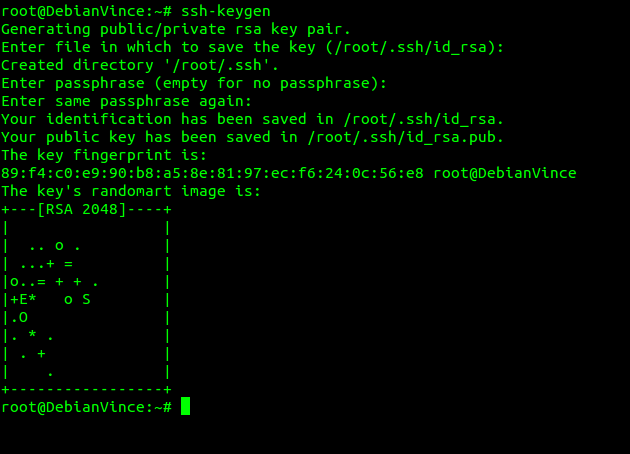

2) Privilégiez impérativement l'authentification par clé

- Procédez à la génération des clés: ssh-keygen

- Éditez le fichier /root/.ssh/authorized_keys

Tutoriel | Protégez votre serveur avec fail2ban

Tutoriel | Protégez votre serveur avec fail2ban

Article publiée le 6 Décembre 2015

Fail2ban est un outil développé en Python.Cette outil vous permettra de parser vos logs à la recherche de tentatives d'attaques brut force ou DOS et de bloquer au bout d'un certain nombre d'essais l'IP concernée. Fail2ban fonctionne avec tout les services courants: ssh, apache, etc...

1) Installation

Sous Debian :apt-get install fail2ban

Sous RedHat/Centos: Fail2ban n'est pas disponible via les dépôts officiels. Vous devez ajouter les dépots EPEL pour pouvoir l'installer via yum:

wget https://dl.fedoraproject.org/pub/epel/epel-release-latest-7.noarch.rpm && rpm -ivh epel-release-7*.rpm && yum install fail2ban

2) Configuration

Pour notre exemple de configuration nous allons sécuriser notre service SSH avec fail2ban:

- Éditez le fichier /etc/fail2ban/jail.conf:

Debian 8: Connexion root impossible en ssh (connection refused)

Debian 8: Connexion root impossible en ssh (connection refused)

Article publiée le 29 Novembre 2015

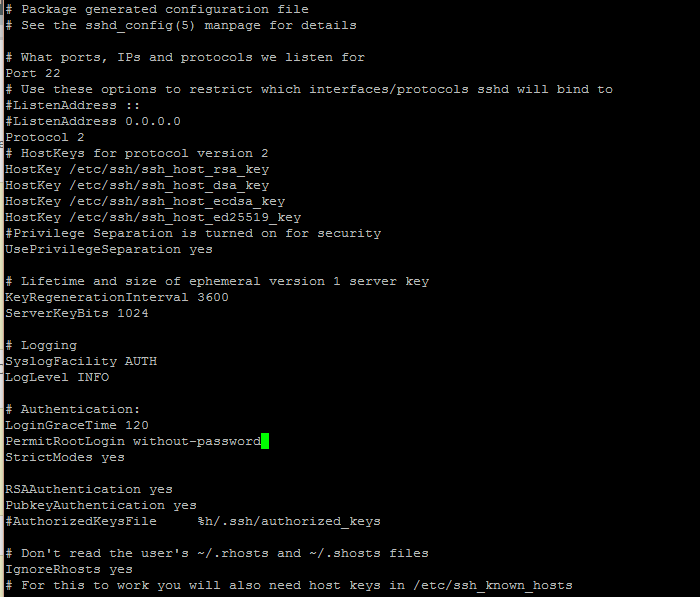

Depuis la sortie de Debian 8 il est impossible de se loguer en root en SSH via l'authentification par mot de passe

Pour moi c'est une best practice . Je recommande fortement de garder cette configuration est de privilégier l'utilisation de clé publie/clé privée pour vous loguer en root via SSH.

Cependant, je sais que cela peut en rebuter plus d'un c'est pourquoi je vous donne ci-dessous la marche à suivre pour réactiver l'authentification par mot de passe:

Éditez le fichier de configuration: /etc/ssh/sshd_config et remplacez la ligne contenant "PermitRootLogin without-password" par "PermitRootLogin yes"

Redémarrez ssh:

/etc/init.d/sshd… Lire la suite

Tutoriel | Gérez votre système de fichier grâce à LVM (Logical Volume Management)

Tutoriel | Gérez votre système de fichier grâce à LVM (Logical Volume Management)

Article publiée le 29 Novembre 2015

Après une très longue période d'absence je reprend enfin ma plume afin d'écrire un nouvel article sur les LVM.

Malgré de nombreux tutos disponible sur Internet, il reste à mon plus grand regret, beaucoup d'admin sys qui n'utilise toujours pas ce système malgré tous les avantages que cela représente

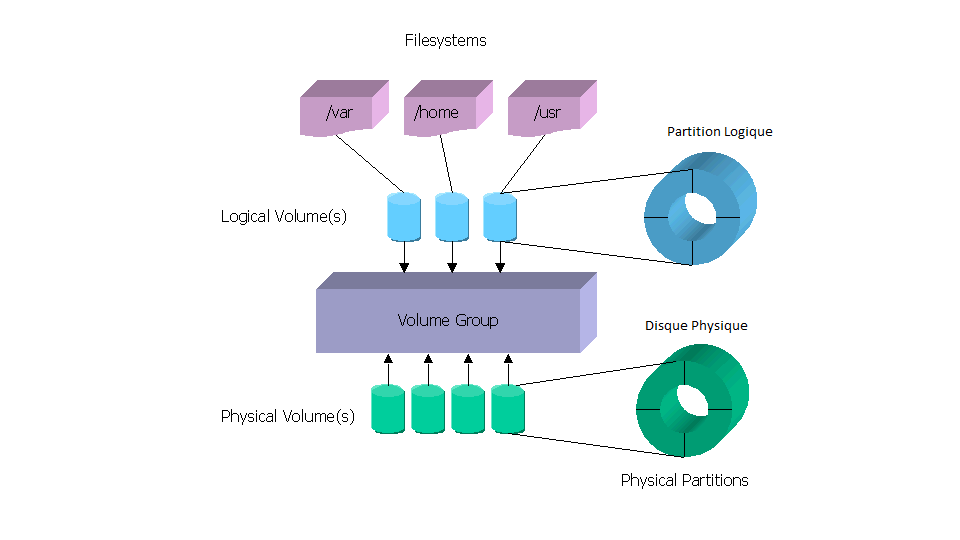

1) Schéma explicatif

Petites explications:

Physical Volume ou PV: Représente en quelque sorte vos disques Physiques

Volume Groupe ou VG: Représente vos disques logiques qui peut être composé de un ou plusieurs disques physiques

Logical Volume ou LV: Représente un emplacement où seront stockées les FS.… Lire la suite

Tutoriel | Sécurisez votre Kernel avec grsecurity

Tutoriel | Sécurisez votre Kernel avec grsecurity

Article publiée le 12 Juin 2014

Je viens de découvrir récemment grâce à un collègue, un projet open-source du nom de GRSEC (GRSecurity) qui est un patch kernel permettant d'apporter une grosse couche de sécurité à votre noyau Linux.

En plus de sécuriser votre kernel, GRSec vous apporte de nouvelles fonctionnalités.

La marche à suivre pour installer GRSEC a été testé sur une Debian 7 mais est applicable sur la plupart des distributions Linux connues.

Dans la foulée cette procédure explique également comment compiler un noyau Linux.

Vous pouvez télécharger la dernière version de GRSEC via ce lien:

tutoriel | installer un hyperviseur VMware ESXi 5.5

tutoriel | installer un hyperviseur VMware ESXi 5.5

Article publiée le 29 Avril 2014

Article mis à jour le 03 Mars 2016

Vmware est pour moi la meilleur solution de Virtualisation.

Je profite justement d'une install d'un Hyperviseur Vmware Esxi 5.5 pour vous rédiger un petit tutoriel sur son installation.

1) Installation d'un hyperviseur ESXI

-Tous d'abord inscrivez vous sur le site de Vmware est téléchargez gratuitement l'ISO

-Bootez sur l'ISO

![]() Attention vérifiez l'activation de INTEL VT dans les paramètres CPU du BIOS de votre serveur

Attention vérifiez l'activation de INTEL VT dans les paramètres CPU du BIOS de votre serveur

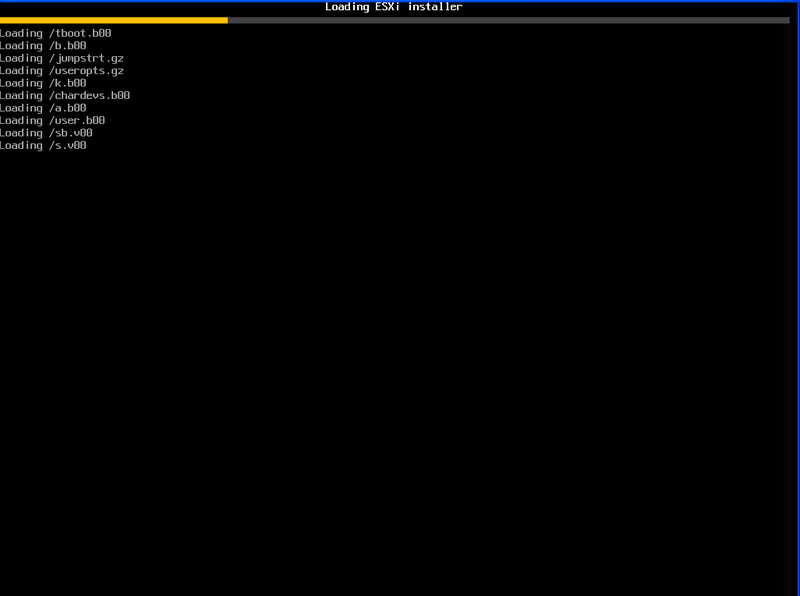

Durant le chargement vous devriez avoir les écrans de chargement suivants:

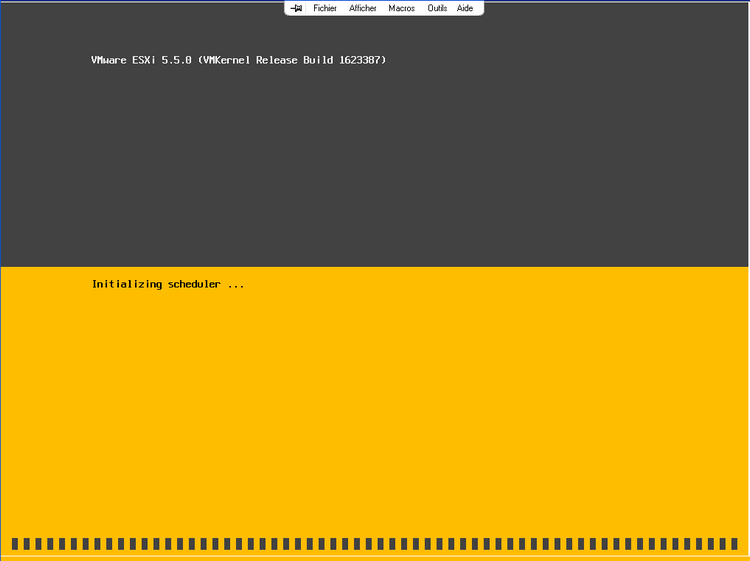

Puis celui ci :

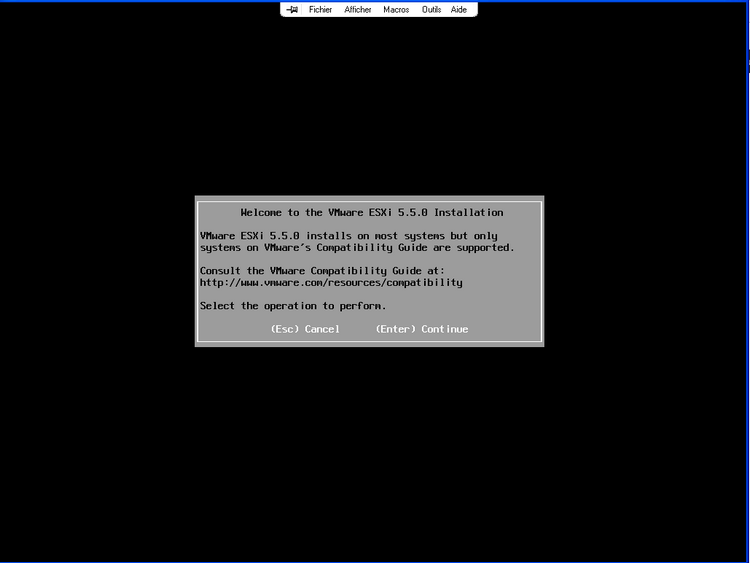

Appuyez sur entrée quand l'écran suivant apparait:

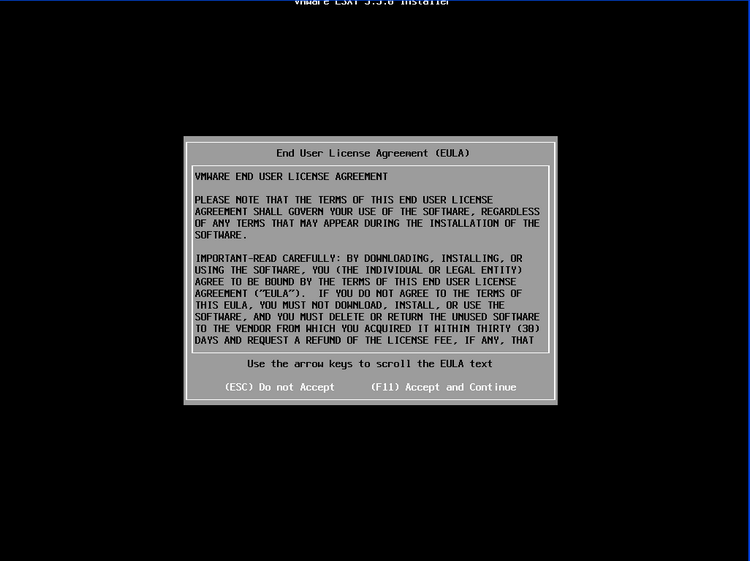

- Appuyez sur F11 :

- Sélectionnez le volume qui servira à installer ESXi.… Lire la suite

tutoriel | sécuriser son réseau avec IPCOP

tutoriel | sécuriser son réseau avec IPCOP

Article publiée le 26 Avril 2014

Sommaire de ce tutoriel:

1) Présentation d'IPCOP

2) Installation d'IPCOP

3) Présentation des fonctionnalités

4) Exemple d'une topologie réseau simplifié.

1) Présentation

Depuis l'ouverture de mon blog il y a un an je viens de m'apercevoir que je n'ai jamais parlé de sécurité.

Je connais 2 gros produits opensource qui vous propose une solution de sécurité complète (Firewall etc...) : PfSense et IPCOP.

Pour ma part je retiens IPCOP qui est pour moi facile d'installation et d'administration (toujours partisan de la simplicité ;-)).

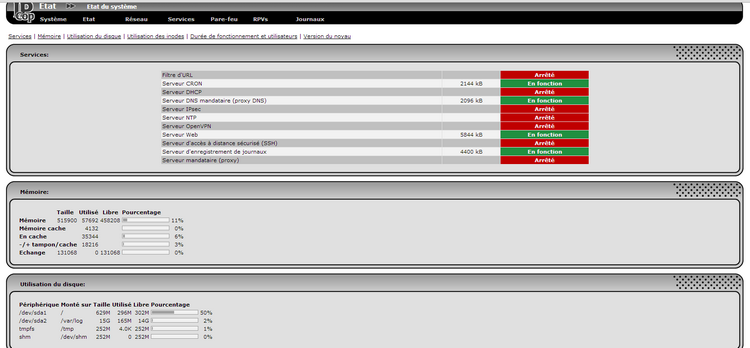

IPCOP est tout simplement basé sur un Linux avec netfilter tout cela administrable depuis une belle interface WEB comme vous pouvez le constater avec la capture d’écran ci-dessous:

Pour moi cette solution est adapté pour les petites entreprises.… Lire la suite

Comprendre les commandes SHELL avec explainshell

Comprendre les commandes SHELL avec explainshell

Article publiée le 24 Avril 2014

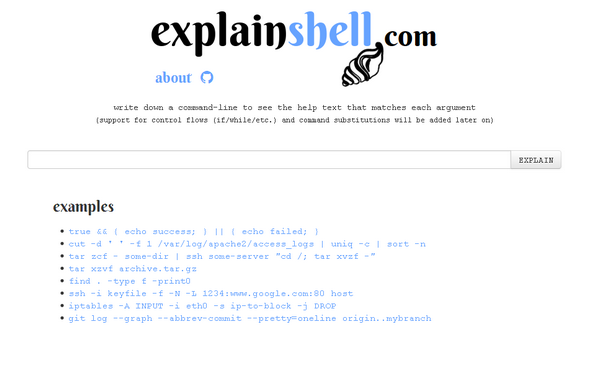

Toujours dans ma foulé des outils de scripting SHELL je vous propose aujourd'hui un super outil qui s'appelle ExplainShell.

Ce site accessible depuis une interface web via l'url : http://explainshell.com/ vous explique la signification des commandes shell les plus complexes.

Finit les longs moment de solitudes devant un script SHELL conçu par un de vos collègue utilisant des commandes incompréhensible !!! 🙂

Enjoy!

… Lire la suite

Vérifier vos scripts Shell avec ShellCheck

Vérifier vos scripts Shell avec ShellCheck

Article publiée le 16 Avril 2014

Une petite découverte forte sympathique!

Un collègue vient de me montrer un outil absolument génial qui permet de vérifier vos scripts shell (Variable non initialisée, erreur de synthaxe etc...) et je dois dire que cet outil s'est montré très performant voir bleuffant!

Cette outil s'appelle ShellCheck.

Vous avez la version online ici disponible sur ce site: http://www.shellcheck.net/

De plus il est également possible de télécharger une version local installé sur un de vos serveurs. Vous pourrez donc en une commande checker vos scripts!

Pour cela allez sur le site pour récupérer les sources: https://github.com/koalaman/shellcheck… Lire la suite

Présentation de glances l’outil de supervision ultime!

Présentation de glances l’outil de supervision ultime!

Article publiée le 10 Avril 2014

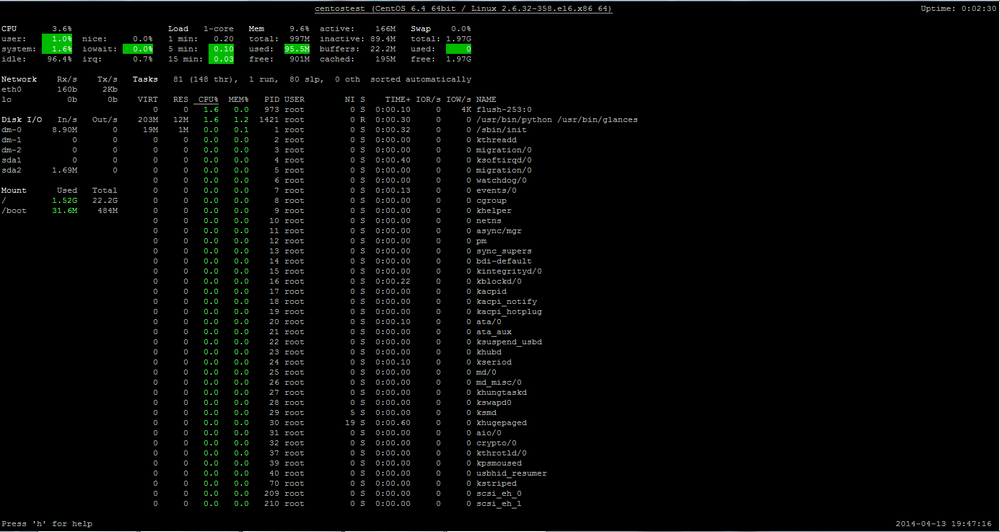

Glances est un outil de monitoring extrêmement connu et utilisé dans le monde HP UX (j'ai rédigé un article dessus il y a quelque temps).

Mais il existe également un projet Glance sous Linux développé par NicoLargo. Pour moi c'est l'outil de monitoring en ligne de commande le plus puissant qui existe pour les systèmes Linux.

Ci dessous un petit screenshot:

Installation sous Debian/Ubuntu:

- Installez glances via apt depuis les dépôts officiels de votre distribution

apt-get install glances

Installation sous RedHat/Centos/:

- Installez glances depuis les dépôts EPEL. Pour ceux qui le désire une procédure d'installation des dépôts EPEL est disponible sur mon blog ici

- Ensuite il ne vous reste plus qu'à installez glances:

yum install glances

… Lire la suite

Tuto | Tutoriel d’installation EPEL Repo

Tuto | Tutoriel d’installation EPEL Repo

Article publiée le 10 Avril 2014

Mise à jour le 6 Decembre 2015

EPEL ou encore (Extra Package for Entreprise Linux) est un repo qui founit des package additionnels pour les distibution type RedHat, Centos etc...(maintenu par la communauté FEDORA)

Souvent j'ai reproché au dépôt officiel de ces distribution d’être moins garnis que les dépôts des distributions type Debian/Ubuntu Server.

En installant EPEL vous aurez un nombre de packages disponibles via votre gestionnaire de paquets yum beaucoup plus importants!

Pour installer le dépot EPEL vous devez procéder de la manière suivante:

Pour Redhat 7 /Centos 7:

RHEL/Cento 7 : wget https://dl.fedoraproject.org/pub/epel/epel-release-latest-7.noarch.rpm… Lire la suite

tutoriel | Installation et configuration de Tomcat 8

tutoriel | Installation et configuration de Tomcat 8

Article publiée le 7 Avril 2014

Article mis à jour le 08 Novembre 2016

1) Présentation

Tomcat 8 est enfin sortie en version final et forcément je ne peux résister à l'idée de rédiger un petit tutoriel dessus.

Tous d'abord faisons un point sur les nouveautés:

- Implémentation des spécification de JAVA7

- Implémentation de Java Servlet 3.1,

- Implémentation de de JavaServer Page2.3

J'ai également eu des retours comme quoi Tomcat 8 serait plus performant que son prédécesseur!

Ci dessous un petit tuto rappel de comment installer un serveur tomcat (version 8):

Cette article reprend le tutoriel que j'ai rédigé pour tomcat 7 en étant adapté pour cette nouvelle version.… Lire la suite

Cette article reprend le tutoriel que j'ai rédigé pour tomcat 7 en étant adapté pour cette nouvelle version.… Lire la suite

Tuto | Déplacer un groupe de volume (VG) vers un autre système

Tuto | Déplacer un groupe de volume (VG) vers un autre système

Article publiée le 5 Avril 2014

Après un mois d'inactivité je me permet de poster un nouveau petit tuto.

On m'a demandé récemment de migrer un volume groupe (VG) situé sur une baie d'un système vers un autre. Cela peut paraître bête mais c'est une manipulation que je n'avais jamais faites. Avant de procéder j'ai testé la manipulation sur 2 VMs de test et je me permet de vous partager la procédure. Ceci est une manipulation simple mais mieux vaut pas se rater! 😉

- Tous d'abord démontez le FS que vous voulez déplacer:

umount <point de montage>

Exemple : umount /mount/test/

![]() Si vous obtenez un message d'erreur du type "device is busy" cela veut dire que votre FS est en cours d'utilisations.… Lire la suite

Si vous obtenez un message d'erreur du type "device is busy" cela veut dire que votre FS est en cours d'utilisations.… Lire la suite