Testez la configuration SSL de vos serveurs avec ssllabs

Article publiée le 23 Mai 2016

Depuis pas mal de temps je bosse sur la configuration SSL des serveurs web. Ayant rejoint une entreprise dont la préoccupation sur la sécurité est forte j’ai pu connaitre l’existence de petits outils permettant de faire un check complet de la configuration SSL (HTTPS) de votre site Web.

Cet outil est vraiment bien et peu notamment vous servir en cas d’audit pour prouver que la configuration de vos serveurs web est sérieuse.

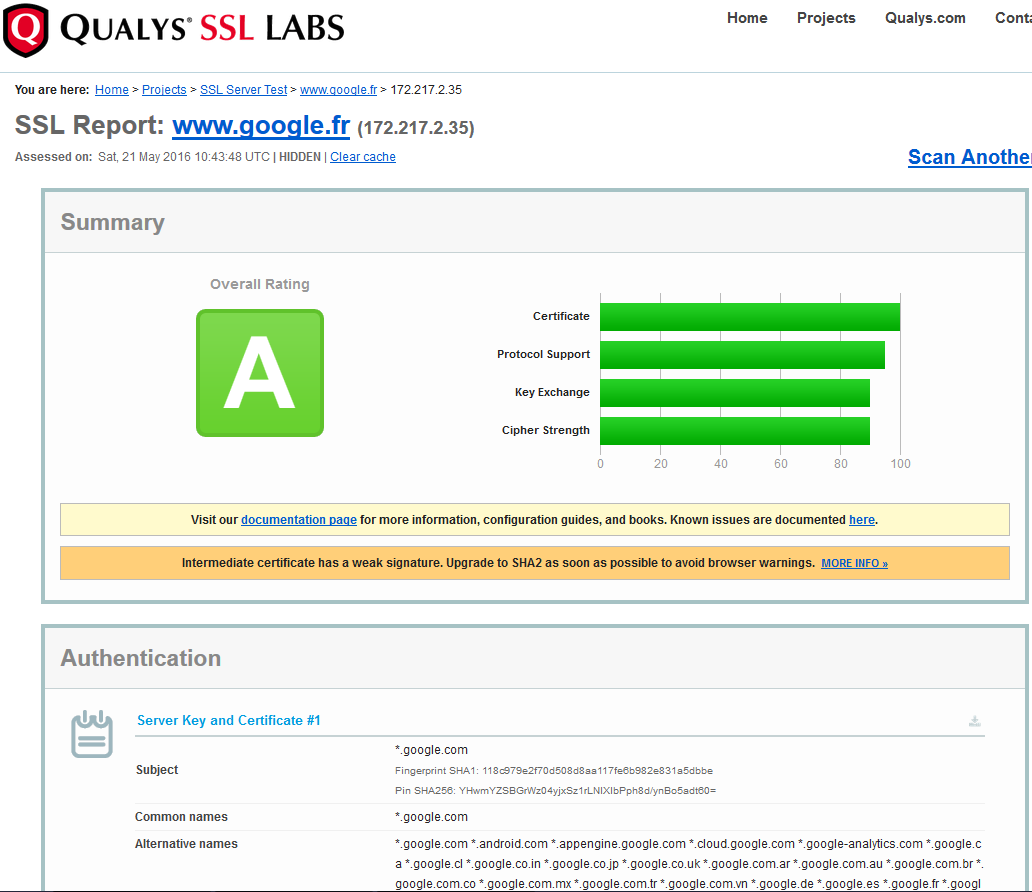

1) Qualys SSL LABs

Le plus connu et réputé Qualys SSLLABS. Via cette page web vous pouvez avoir un diagnostic complet de votre site avec une note ainsi que des indications sur ce qui peut être amélioré:

2) API SSL Labs

Pour ceux qui sont vraiment à fond dans la configuration SSL de leurs serveurs web, je leur propose une petite solution afin d’automatiser les checks de leurs site. Pour ma part un script va vérifier chaque jour que les serveurs webs de mon employeur aient la note A+.

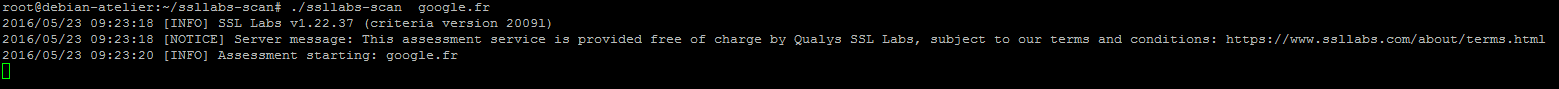

Afin d’éviter de réinventer la roue, un petit outil opensource en ligne de commande existe:

https://github.com/ssllabs/ssllabs-scan

Ci dessous la procédure pour l’installer

- Téléchargez le package

- Assurez vous d’avoir les outils de compilations (make, gcc etc…), pour les utilisateurs de Debian faites un « apt-get install build-essential » et vous serez tranquille 😉

- Assure vous également que golang-go soient installé:

- Sous debian: apt-get install golang-go

- RedHat/Centos: Installez les dépots EPEL et installez le paquet golang (yum install epel-release && yum install golang)

- Enfin il ne vous reste plus qu’à compiler avec la commande « make » à la racine du répertoire contenant les sources de ssllabs-scan

- Enfin lancer le binaire ssllabs-scan <URL>:

- Une fois l’exécution terminée un fichier avec le résultat complet de votre test sera créé.

3) Scripts d’automatisations

Enfin, j’ai conçu un petit script permettant de monitorer automatiquement la note et d’envoyer une alerte si jamais la note que vous désirez et inférieur.

#!/bin/bash

BASEDIR=$(dirname $(readlink -f $0))

SSL_LABS_BINARY=$BASEDIR/bin/ssllabs-scan

SSL_LABS_CONF=$BASEDIR/conf/hosts.conf

SSL_LOGS_DIR=$BASEDIR/logsunset HTTP_PROXY

if [ ! -f $SSL_LABS_BINARY ] || [ ! -f $SSL_LABS_CONF ]; then

echo « ERREUR: Arret du script, l’un des fichiers n’est pas présent »

exit 1

fiif [ ! -d $SSL_LOGS_BINARY ]; then

mkdir $SSL_LOGS_DIR

fiaudit_securite ()

{

LOGNAME= »`date +%Y%m%d` ».log

$SSL_LABS_BINARY –hostfile $SSL_LABS_CONF >> $SSL_LOGS_DIR/$LOGNAME

if [ $? -eq 0 ]; then

echo « Rapport de securite généré et disponible dans $SSL_LOGS_DIR/$LOGNAME »

else

echo « Erreur durant la génération du rapport » >> $SSL_LOGS_DIR/$LOGNAME

mail -a « from:ssllabs » -s « Erreur de génération du rapport SSLLABS » [email protected] <<< ‘Bonjour, une erreur a été detectée durant la génération quotidienne du rapport SSLLABS.’

exit 1

fi

}rapport_securite ()

{

LOGNAME= »`date +%Y%m%d` ».log

RAPPORT_TEMP=$(grep ‘grade’ $SSL_LOGS_DIR/$LOGNAME | grep -v ‘gradeTrustIgnored’)

NOTE_FINALE=$(echo $RAPPORT_TEMP | cut -d « : » -f2 | cut -c3-4)if [ « $NOTE_FINALE » != « A+ » ]; then # Changer ici pour la note désirée

mail -a « from:ssllabs » -s « WARNING : NOTE SSLLABS INFERIEURE A A+ » [email protected] <<< ‘Bonjour, la note SSLLABS est inferieure a A+, Merci de verifier la conf Apache !’

fi

}audit_securite

rapport_securite

Dans le fichier hosts.conf, indiquez juste l’URL du site que vous voulez monitorer

Le package pandoc n’est pas indiqué dans la documentation officielle, il est cependant nécessaire de l’installer!

Le package pandoc n’est pas indiqué dans la documentation officielle, il est cependant nécessaire de l’installer!

Ce script ne fonctionne que pour les distributions RedHat/Centos/Fedora. Une petite modif sera certainement nécessaire si vous êtes utilisateurs d’une autre distrib 😉

Ce script ne fonctionne que pour les distributions RedHat/Centos/Fedora. Une petite modif sera certainement nécessaire si vous êtes utilisateurs d’une autre distrib 😉