Tutoriel | Héberger son IA locale avec Ollama et lui apprendre vos données (RAG) sans exploser son serveur !

Tutoriel | Héberger son IA locale avec Ollama et lui apprendre vos données (RAG) sans exploser son serveur !

Article publié le 28 Février 2026

Salut à tous !

Aujourd'hui, on va s'attaquer à un gros morceau, mais on va le faire à notre sauce d'admin sys : proprement, en local, et sans dépendre du cloud.

Vous en avez marre d'entendre parler d'IA tout en sachant que la moindre question posée à ChatGPT envoie vos données internes, vos docs techniques ou les infos de votre boîte directement sur des serveurs aux États-Unis ? Moi aussi.

La bonne nouvelle, c'est qu'héberger son propre LLM (Large Language Model) n'est plus réservé à ceux qui ont 15 000 € à mettre dans un cluster de GPU.… Lire la suite

Tutoriel | Dokploy : Le PaaS qui veut réconcilier l’Admin Linux avec le déploiement moderne

Tutoriel | Dokploy : Le PaaS qui veut réconcilier l’Admin Linux avec le déploiement moderne

Article publié le 19 Janvier 2026

À l'heure où les notions de cloud souverain et d'écosystème "Auto-hébergé" reviennent en force, utiliser Dokploy sur votre infrastructure "on-premise" devient de plus en plus pertinent.

Dokploy est une solution open source qui permet de déployer en 10 minutes un PaaS sur des serveurs classiques, qu'ils soient sur votre cloud privé ou chez un cloud provider public (AWS, GCP ou Azure).

1) Installation

Pour ce tuto, j'ai utilisé une VM sous Debian 12 avec 4 vCPU et 16 Go de RAM afin d'être peinard.

L'installation est une formalité, même pour un admin débutant.… Lire la suite

vim: Impossible de copier coller dans Debian Stretch

vim: Impossible de copier coller dans Debian Stretch

Article publié le 17 Avril 2018

Certains l'auront remarqué, depuis debian 9 (stretch), il est par défaut impossible de faire un copier coller depuis un terminal en utilisant vim.

Afin de résoudre ce petit désagrément, il suffit d'éditer le fichier /usr/share/vim/vim80/defaults.vim et de modifier la ligne suivante:

if has ('mouse')

set mouse=a

endif

par:

if has ('mouse')

set mouse=r

endif

Mettre à jour Debian 8 Jessie vers Debian 9 Stretch

Mettre à jour Debian 8 Jessie vers Debian 9 Stretch

Article publiée le 19 Juin 2017

Pour ceux qui l'ignore encore, une nouvelle version de debian est disponible en version final depuis le 17 Juin 2017.

Ci-dessous la liste des nouveautés (Sources : https://www.debian.org):

- Apache 2.4.25

- Asterisk 13.14.1

- Chromium 59.0.3071.86

- Firefox 45.9 (in the firefox-esr package)

- GIMP 2.8.18

- an updated version of the GNOME desktop environment 3.22

- GNU Compiler Collection 6.3

- GnuPG 2.1

- Golang 1.7

- KDE Frameworks 5.28, KDE Plasma 5.8, and KDE Applications 16.08 and 16.04 for PIM components

- LibreOffice 5.2

- Linux 4.9

- MariaDB 10.1

- MATE 1.16

- OpenJDK 8

- Perl 5.24

- PHP 7.0

- PostgreSQL 9.6

- Python 2.7.13 and 3.5.3

- Ruby 2.3

- Samba 4.5

- systemd 232

- Thunderbird 45.8

- Tomcat 8.5

- Xen Hypervisor

- the Xfce 4.12 desktop environment

Ci-dessous la procédure pour mettre à jour votre Debian Jessie:

- Vérifiez que votre OS est à jour

apt-get update && apt-get upgrade

- On remplace les dépôts Jessie par les dépôts Stretch

… Lire la suitesed -i 's|jessie|stretch|' /etc/apt/sources.list

Vérifiez la sécurité de votre site wordpress avec WPSeku

Vérifiez la sécurité de votre site wordpress avec WPSeku

Article publiée le 02/06/2017

Plus de 74 millions de sites tournent sous WordPress dans le monde. Malheureusement ce CMS est très facilement piratable ce qui fait qu'il y a énormément de site wordpress piraté dans le monde. WordPress représente à lui tout seul une faille de sécurité si celui ci n'est pas géré correctement (mise à jour régulière de wordpress et des plugins installés, vérification de la provenance des plugins, etc...) et ceux, même si vous sécurisez convenablement votre serveur (apache, OS etc...)

Après quelques recherches, j'ai trouvé un super outil développé en PYTHON permettant de faire un audit de sécurité complet d'un site wordpress: WPSEku.… Lire la suite

Tutoriel | chiffrer et déchiffrer avec GnuPG

Tutoriel | chiffrer et déchiffrer avec GnuPG

Article publié le 10 Octobre 2016

Petit tuto très simplifié sur comment chiffrer/dechiffrer des fichiers avec GnuPG.

- Démarrez l'agent gnugpg:

gpg-agent --daemon --use-standard-socket

- Authentifiez vous sans utiliser sudo mais en vous connectant directement avec le compte UNIX souhaité.

- Générez votre clé privée (de préférence sur une machine sûre):

gpg -gen-key

- Renseignez les informations demandées par l'invite de commande. Si la génération de votre clé prend trop de temps, utilisez la commande ci-dessous

rngd -r /dev/urandom

- Générez votre clé de révocation (au cas ou)

gpg --output revoke.asc --gen <id de votre clé>

- Vérifiez que votre clé a bien été généré

gpg --list-keys

- Exportez votre clé publique qui sera nécessaire pour chiffrer / déchiffrer (la clé public devra être envoyé au destinataire afin qu'il puisse

déchiffrer le contenu).… Lire la suite

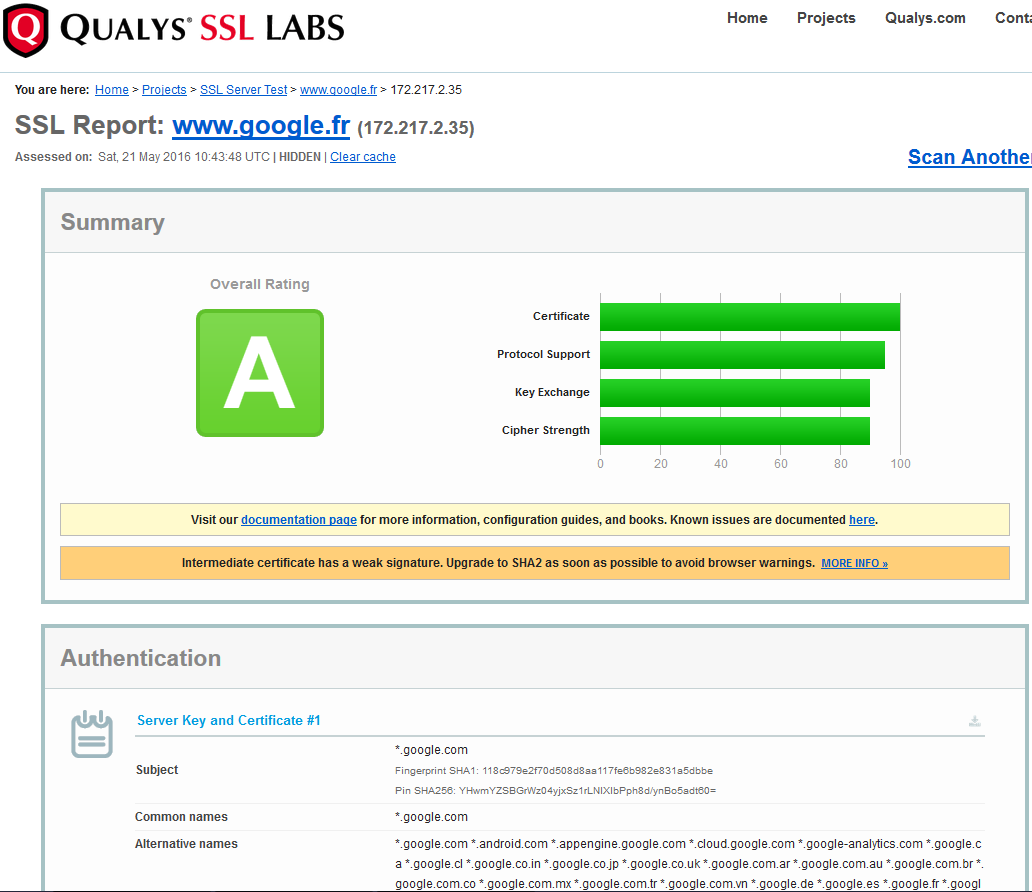

Testez la configuration SSL de vos serveurs avec ssllabs

Testez la configuration SSL de vos serveurs avec ssllabs

Article publiée le 23 Mai 2016

Depuis pas mal de temps je bosse sur la configuration SSL des serveurs web. Ayant rejoint une entreprise dont la préoccupation sur la sécurité est forte j'ai pu connaitre l'existence de petits outils permettant de faire un check complet de la configuration SSL (HTTPS) de votre site Web.

Cet outil est vraiment bien et peu notamment vous servir en cas d'audit pour prouver que la configuration de vos serveurs web est sérieuse.

1) Qualys SSL LABs

Le plus connu et réputé Qualys SSLLABS. Via cette page web vous pouvez avoir un diagnostic complet de votre site avec une note ainsi que des indications sur ce qui peut être amélioré:

2) API SSL Labs

Pour ceux qui sont vraiment à fond dans la configuration SSL de leurs serveurs web, je leur propose une petite solution afin d'automatiser les checks de leurs site.… Lire la suite

Historiser (logguer) toutes les commandes shell avec snoopy dans un fichier log

Historiser (logguer) toutes les commandes shell avec snoopy dans un fichier log

Article publié le 31 Mars 2016

L'un de mes premiers tuto a été de proposer une solution pour "historiser qui a tapé telle commande et quand" dans une base Mysql en patchant et recompilant le bash.

(http://journaldunadminlinux.fr/loggue-toutes-les-commandes-executees-dans-une-base-mysql/).

Depuis j'ai découvert une autre solution certes moins aboutie mais beaucoup plus facile à mettre en place: snoopy.

Snoopy va logger chaque commande tapée par un utilisateur dans un fichier de log (par défaut /var/log/auth.log).

Téléchargez les sources de snoopy ici: http://source.a2o.si/download/snoopy/

Décompressez-les ensuite avec un tar -xvf <nom de votre archive>

Nous allons procéder à la compilation (assurez vous que gcc et make soient bien installées)

… Lire la suite./configure

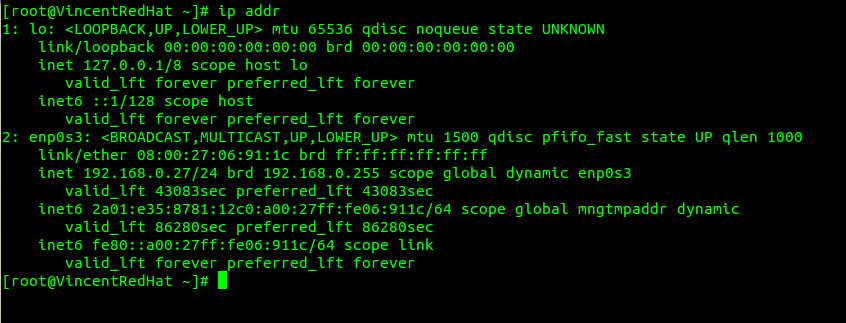

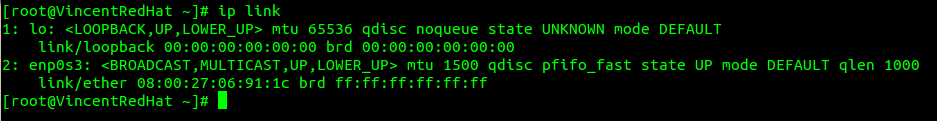

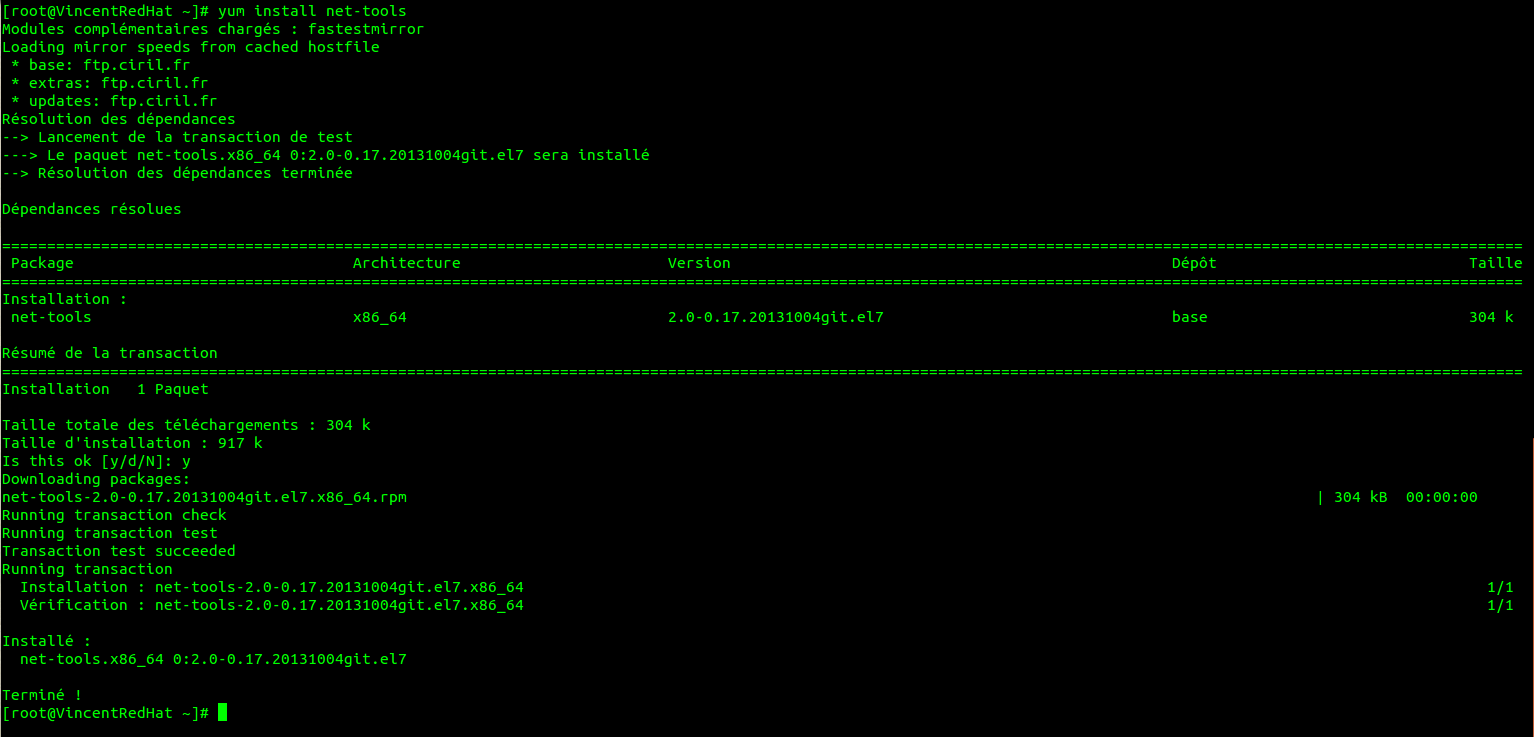

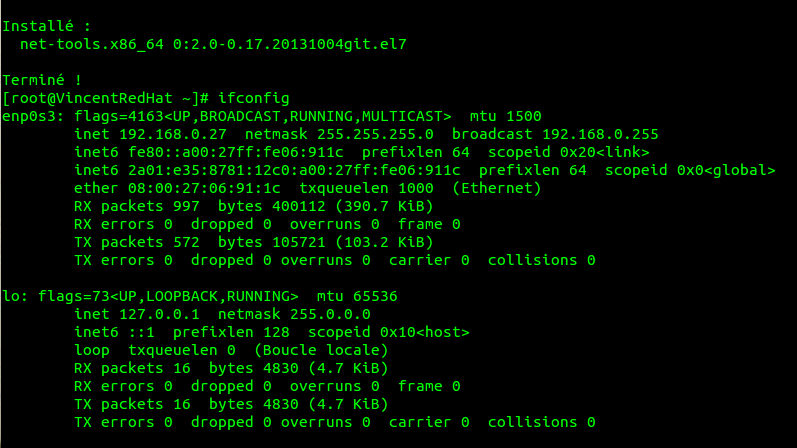

Retrouver la commande ifconfig | « ifconfig command not found for RedHat & Centos 7 »

Retrouver la commande ifconfig | « ifconfig command not found for RedHat & Centos 7 »

Article publiée le 2 Février 2016

Je pense que tout le monde l'a remarqué: sous Centos7 / RedHat 7 la commande "ifconfig" n'existe plus! Eh oui hélas, celle ci est considéré comme obsolète par la communauté... Quelle chamboulement dans nos habitudes!

Désormais vous devez utiliser la commande "ip addr" pour afficher vos interfaces:

Pour voir les statistiques utilisez la commande "ip link"

Bon si vous n'arrivez vraiment pas à vous y faire il est toujours possible de réinstaller la commande "ifconfig"!

Il vous suffit pour cela d'installer le package "net-tools":

yum install net-tools:

La commande ifconfig sera de nouveau disponible:

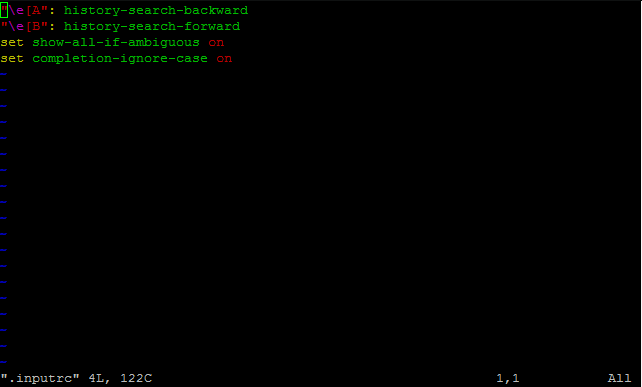

Astuces | Améliorez l’historique de votre shell avec .inputrc

Astuces | Améliorez l’historique de votre shell avec .inputrc

Article publiée le 23 Décembre 2015

Ci-dessous une petite astuce fort sympatique afin d'améliorer considérablement votre terminal:

- Créez ou éditez le fichier /home/<votre user>/.inputrc.

- Ajoutez y les lignes suivantes:

"\e[A": history-search-backward

"\e[B": history-search-forward

set show-all-if-ambiguous on

set completion-ignore-case on

- bind -f /home/<votre user>/.inputrc

Relancez votre terminal (ou établissez une nouvelle connexion SSH) et vous pourrez désormais effectuer des rechercher par commande dans votre historique en tapant le nom de la commande + flèche haut/flèche bas.

Votre autocomplétion ne sera plus case sensitive (ignore la majuscule/minuscule)

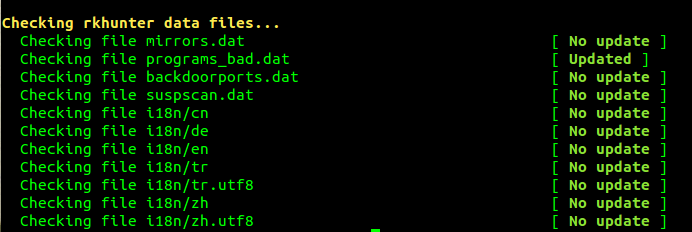

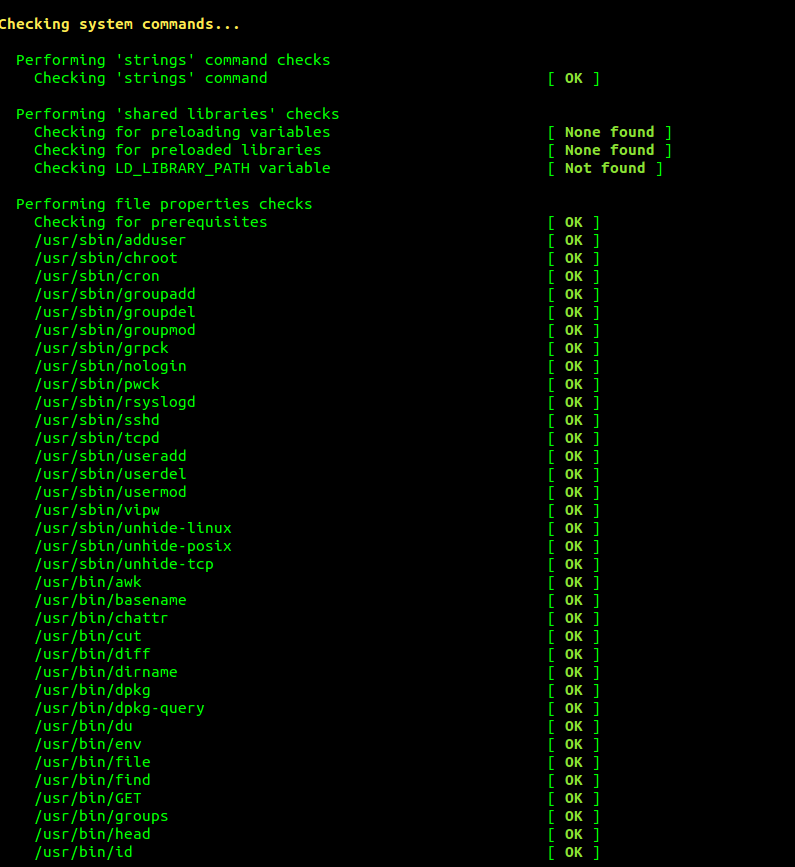

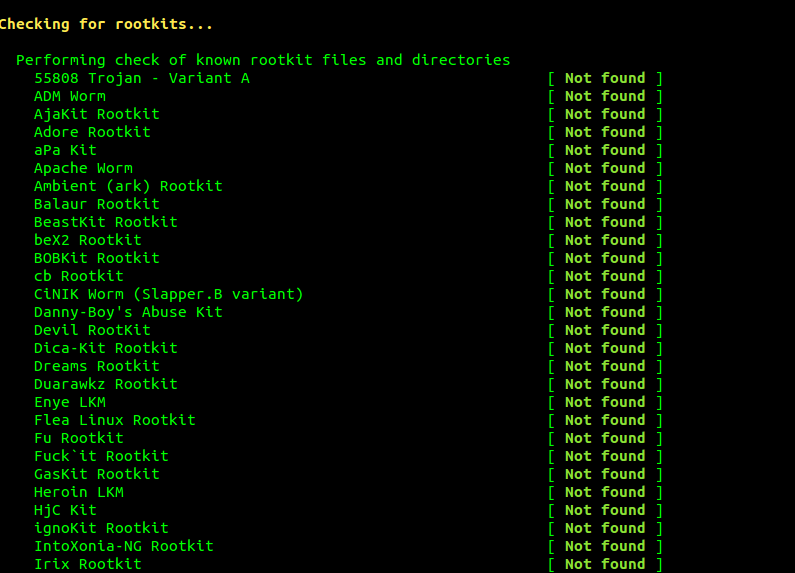

Tuto | Protection contre les rootkits avec RKHunter

Tuto | Protection contre les rootkits avec RKHunter

Article publiée le 7 Décembre 2015

Rkhunter ou RootKit Hunter est un outil absolument génial permettant de détecter sur votre serveur les rootkit, portes dérobées, exploit.

Pour l'installer sous debian : apt-get install rkhunter

Pour l'installer sous Centos/RedHat: yum install rkhunter

Une fois rkhunter installé, nous allons le mettre à jour:

rkhunter --update

Vous pouvez maintenant lancer un scan manuel avec la commande rkhunter -c.

RKhunter va alors faire un scan très complet de votre système:

Si vos serveurs sont considérées comme sensible (serveurs à risque), je vous conseille de planifier des checks automatiques (via Cron).

enjoy 🙂… Lire la suite

Tutoriel | Sécurisez son accès SSH

Tutoriel | Sécurisez son accès SSH

Article publiée le 6 Décembre 2015

Cela m'arrive très souvent d'être horrifié en voyant des serveurs "publiques" dont l'accès SSH n'est pas du tout sécurisé.

Pourtant quelques actions très simple permettent d'éviter tout désagréments!

Ci-dessous un petit tuto très simple expliquant comment sécuriser l'accès SSH d'un serveur:

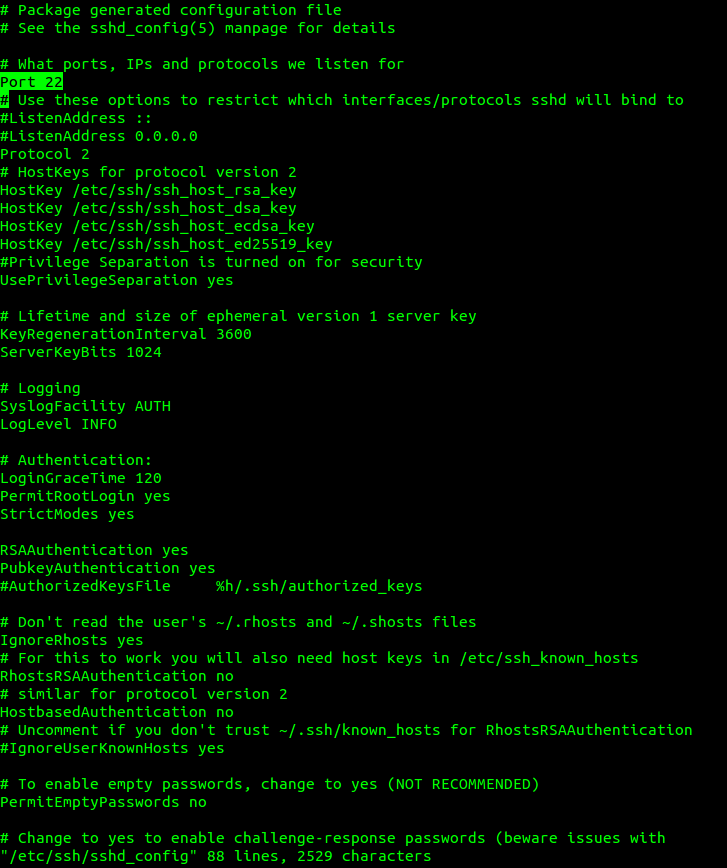

1) Changer le port SSH

Tout le monde sait que le port SSH par défaut est le port 22, même les hackers... Le fait de juste changer le numéro du port SSH peut mettre à mal un très grand nom de script automatique de hacking...

Pour changer le port il suffit d'éditer le fichier /etc/ssh/sshd_config et de changer le numéro de port (sans oublier de redémarrer le service SSH):

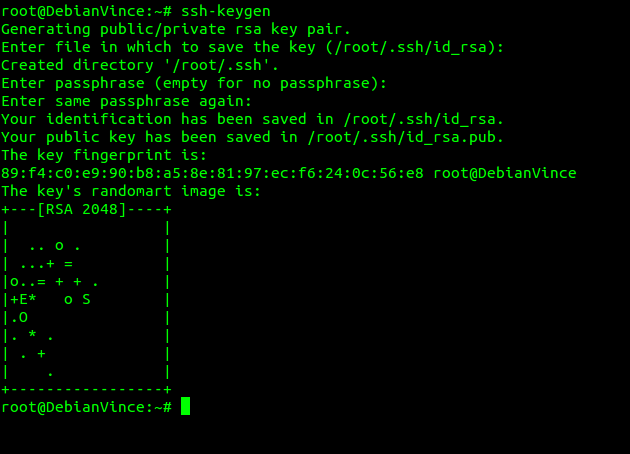

2) Privilégiez impérativement l'authentification par clé

- Procédez à la génération des clés: ssh-keygen

- Éditez le fichier /root/.ssh/authorized_keys

Tutoriel | Protégez votre serveur avec fail2ban

Tutoriel | Protégez votre serveur avec fail2ban

Article publiée le 6 Décembre 2015

Fail2ban est un outil développé en Python.Cette outil vous permettra de parser vos logs à la recherche de tentatives d'attaques brut force ou DOS et de bloquer au bout d'un certain nombre d'essais l'IP concernée. Fail2ban fonctionne avec tout les services courants: ssh, apache, etc...

1) Installation

Sous Debian :apt-get install fail2ban

Sous RedHat/Centos: Fail2ban n'est pas disponible via les dépôts officiels. Vous devez ajouter les dépots EPEL pour pouvoir l'installer via yum:

wget https://dl.fedoraproject.org/pub/epel/epel-release-latest-7.noarch.rpm && rpm -ivh epel-release-7*.rpm && yum install fail2ban

2) Configuration

Pour notre exemple de configuration nous allons sécuriser notre service SSH avec fail2ban:

- Éditez le fichier /etc/fail2ban/jail.conf:

Debian 8: Connexion root impossible en ssh (connection refused)

Debian 8: Connexion root impossible en ssh (connection refused)

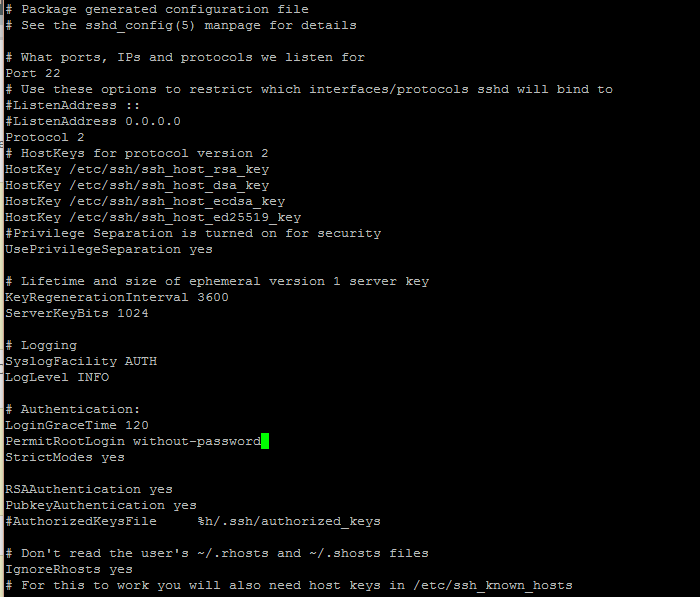

Article publiée le 29 Novembre 2015

Depuis la sortie de Debian 8 il est impossible de se loguer en root en SSH via l'authentification par mot de passe

Pour moi c'est une best practice . Je recommande fortement de garder cette configuration est de privilégier l'utilisation de clé publie/clé privée pour vous loguer en root via SSH.

Cependant, je sais que cela peut en rebuter plus d'un c'est pourquoi je vous donne ci-dessous la marche à suivre pour réactiver l'authentification par mot de passe:

Éditez le fichier de configuration: /etc/ssh/sshd_config et remplacez la ligne contenant "PermitRootLogin without-password" par "PermitRootLogin yes"

Redémarrez ssh:

/etc/init.d/sshd… Lire la suite

Comprendre les commandes SHELL avec explainshell

Comprendre les commandes SHELL avec explainshell

Article publiée le 24 Avril 2014

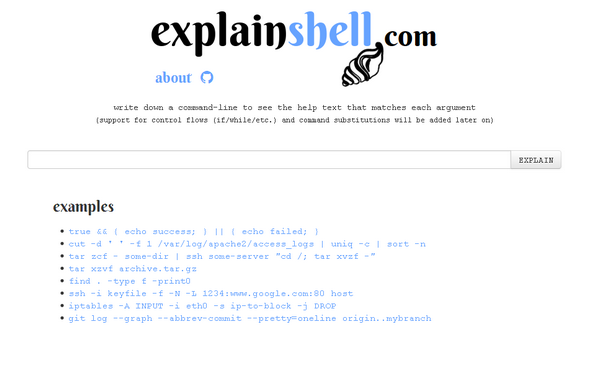

Toujours dans ma foulé des outils de scripting SHELL je vous propose aujourd'hui un super outil qui s'appelle ExplainShell.

Ce site accessible depuis une interface web via l'url : http://explainshell.com/ vous explique la signification des commandes shell les plus complexes.

Finit les longs moment de solitudes devant un script SHELL conçu par un de vos collègue utilisant des commandes incompréhensible !!! 🙂

Enjoy!

Vérifier vos scripts Shell avec ShellCheck

Vérifier vos scripts Shell avec ShellCheck

Article publiée le 16 Avril 2014

Une petite découverte forte sympathique!

Un collègue vient de me montrer un outil absolument génial qui permet de vérifier vos scripts shell (Variable non initialisée, erreur de synthaxe etc...) et je dois dire que cet outil s'est montré très performant voir bleuffant!

Cette outil s'appelle ShellCheck.

Vous avez la version online ici disponible sur ce site: http://www.shellcheck.net/

De plus il est également possible de télécharger une version local installé sur un de vos serveurs. Vous pourrez donc en une commande checker vos scripts!

Pour cela allez sur le site pour récupérer les sources: https://github.com/koalaman/shellcheck… Lire la suite

KornShell | Rappel de commande avec les flèches sous Ksh

KornShell | Rappel de commande avec les flèches sous Ksh

Article publiée le 19 Février 2014

Une petite astuce que l'on vient de me faire découvrir.

Qui n'a jamais galéré avec KornShell qui n'accepte pas les rappels de commandes avec les flèches directionnelles mais uniquement avec des raccourcis obscures??? (utilisateurs de HPUX notamment ;-))

Aujourd'hui on vient de me filer LA solution.

- Editez le .profile du user concerné

- Rajoutez les lignes suivantes:

set -o emacs

alias __A=`echo "\020"` # up arrow = ^p = back a command

alias __B=`echo "\016"` # down arrow = ^n = down a command

alias __C=`echo "\006"` # right arrow = ^f = forward a character

alias __D=`echo "\002"` # left arrow = ^b = back a character

alias __H=`echo "\001"` # home = ^a = start of line

alias __F=`echo "\005"` # end = ^e = end of line

Reconnectez vous et testez...… Lire la suite

Désactiver « BAD Password: it is Based on Dictionary Word »

Désactiver « BAD Password: it is Based on Dictionary Word »

Article publiée le 29 Janvier 2014

Une petite astuce qui pourrait s'avérer utile. La politique de mot de passe par défaut des distributions RedHat/ CentOS/ Fedora empêche tout les users non root de s'attribuer un mot de passe basé sur le dictionnaire.

Bien que je vous déconseille fortement de changer cette politique je vous donne malgré tout la marche à suivre afin de désactiver cette sécurité si besoin:

- Editez le fichier /etc/pam.d/system-auth

- Commentez la ligne password requisite pam_cracklib.so try_first_pass retry=3

- Repérer la ligne password sufficient pam_unix.so md5 shadow nullok try_first_pass use_authtok

- Enlever "use_authtok"

- Votre ligne devrez ressembler à ça :

password sufficient pam_unix.so… Lire la suite

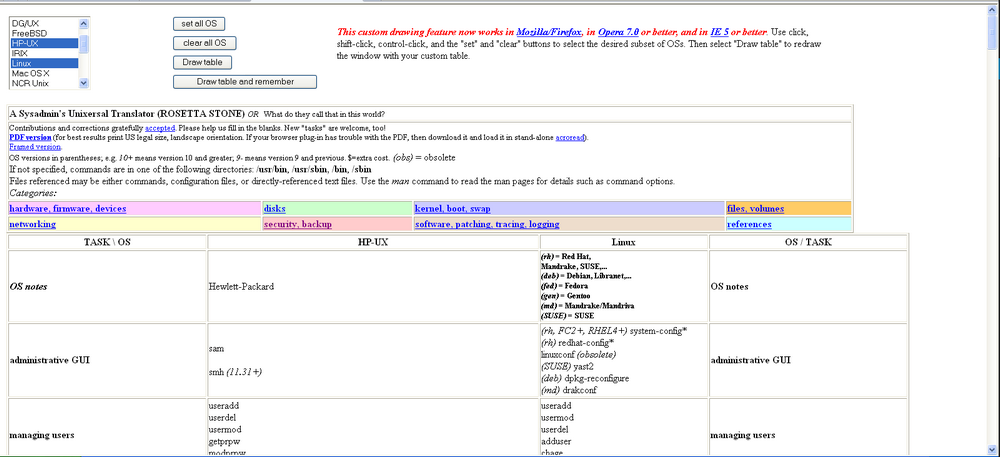

Comparateur distribution Linux/UNIX

Comparateur distribution Linux/UNIX

Article publiée le 23 Janvier 2014

Je viens de découvrir un petit site extrêmement génial:

http://bhami.com/rosetta.html#security

Ce site offre un comparateur des commandes Shell ainsi que des architectures systèmes de toutes les distributions Linux/Unix existantes.

Pour ma part je pense que je vais l'imprimer et l'accrocher 😉

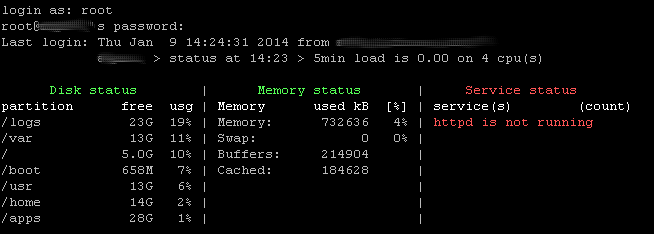

MOTDStat (Message Of The Day – System Status)

MOTDStat (Message Of The Day – System Status)

Article publiée le 09 Janvier 2014

Article mis à jour le 10 Février 2016

MOTDstat est un petit outil qui pourra vous être bien utile!

Il génère dynamique le motd avec les informations systèmes de votre machine (Message qui s'affiche lorsque vous ouvrez un terminal).

Un petit exemple:

Installation:

- Téléchargez le tar.gz d'installation sur le site officiel (http://www.gelogic.net/download/)

- Téléchargez la dernière version et décompresser la via la commande:

tar -xvf <votre archive>

- Placez vous dans le répertoire qui où vous avez décompresser motdstat puis procédez à l'installation:

cd <repertoire des sources> && make install

- Pour procéder à la génération du motd utilisez la commande suivante:

motdstat --generate

- Afin que les informations soient mises à jour régulièrement pensez à la cronner

crontab -e puis rajouter la ligne suivante:

…

…