Astuces | Améliorez l’historique de votre shell avec .inputrc

Astuces | Améliorez l’historique de votre shell avec .inputrc

Article publiée le 23 Décembre 2015

Ci-dessous une petite astuce fort sympatique afin d'améliorer considérablement votre terminal:

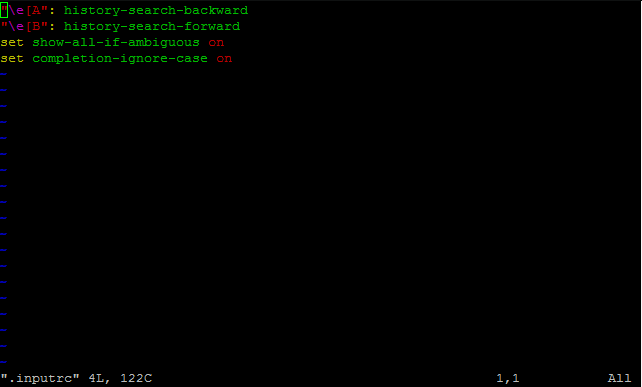

- Créez ou éditez le fichier /home/<votre user>/.inputrc.

- Ajoutez y les lignes suivantes:

"\e[A": history-search-backward

"\e[B": history-search-forward

set show-all-if-ambiguous on

set completion-ignore-case on

- bind -f /home/<votre user>/.inputrc

Relancez votre terminal (ou établissez une nouvelle connexion SSH) et vous pourrez désormais effectuer des rechercher par commande dans votre historique en tapant le nom de la commande + flèche haut/flèche bas.

Votre autocomplétion ne sera plus case sensitive (ignore la majuscule/minuscule)

… Lire la suite

Tuto | Protection contre les rootkits avec RKHunter

Tuto | Protection contre les rootkits avec RKHunter

Article publiée le 7 Décembre 2015

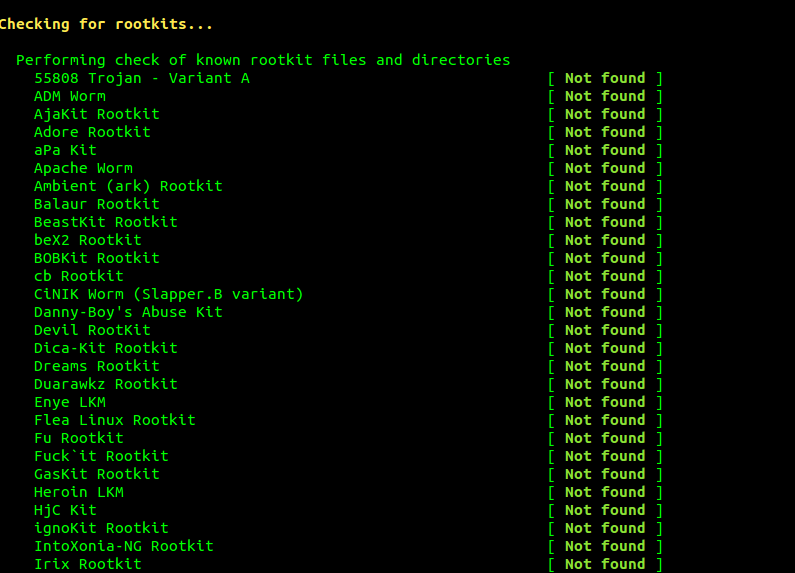

Rkhunter ou RootKit Hunter est un outil absolument génial permettant de détecter sur votre serveur les rootkit, portes dérobées, exploit.

Pour l'installer sous debian : apt-get install rkhunter

Pour l'installer sous Centos/RedHat: yum install rkhunter

Une fois rkhunter installé, nous allons le mettre à jour:

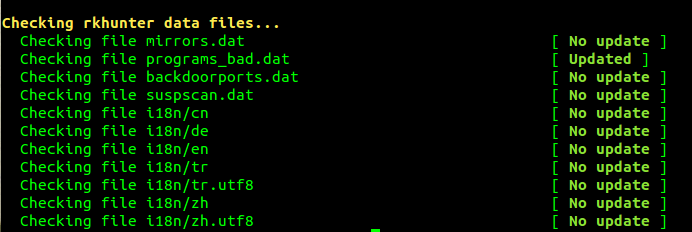

rkhunter --update

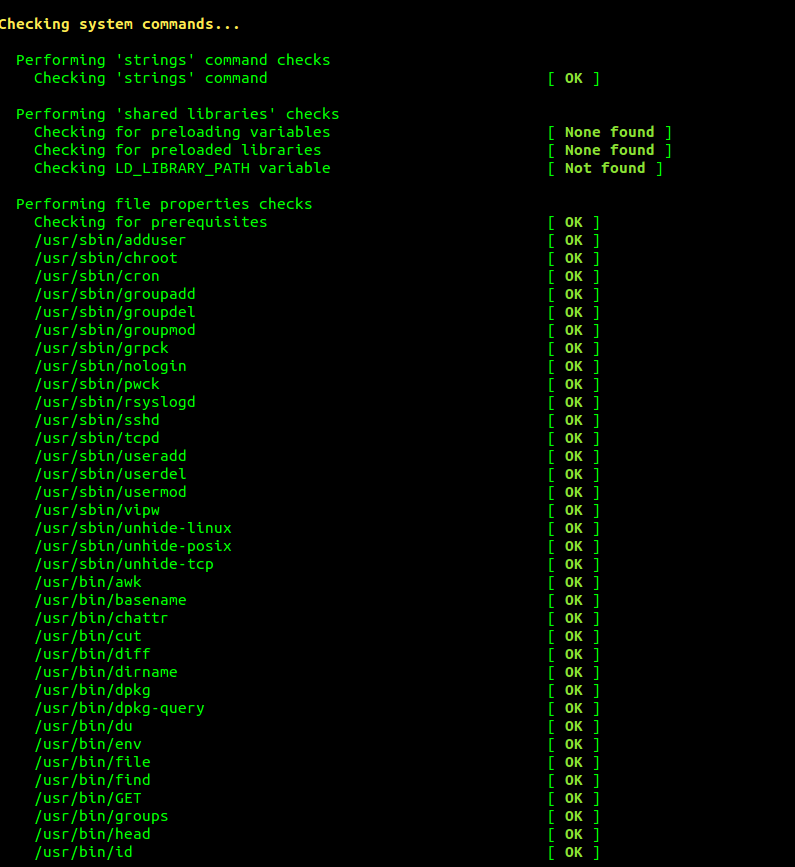

Vous pouvez maintenant lancer un scan manuel avec la commande rkhunter -c.

RKhunter va alors faire un scan très complet de votre système:

Si vos serveurs sont considérées comme sensible (serveurs à risque), je vous conseille de planifier des checks automatiques (via Cron).

enjoy 🙂

… Lire la suite Tutoriel | Sécurisez son accès SSH

Tutoriel | Sécurisez son accès SSH

Article publiée le 6 Décembre 2015

Cela m'arrive très souvent d'être horrifié en voyant des serveurs "publiques" dont l'accès SSH n'est pas du tout sécurisé.

Pourtant quelques actions très simple permettent d'éviter tout désagréments!

Ci-dessous un petit tuto très simple expliquant comment sécuriser l'accès SSH d'un serveur:

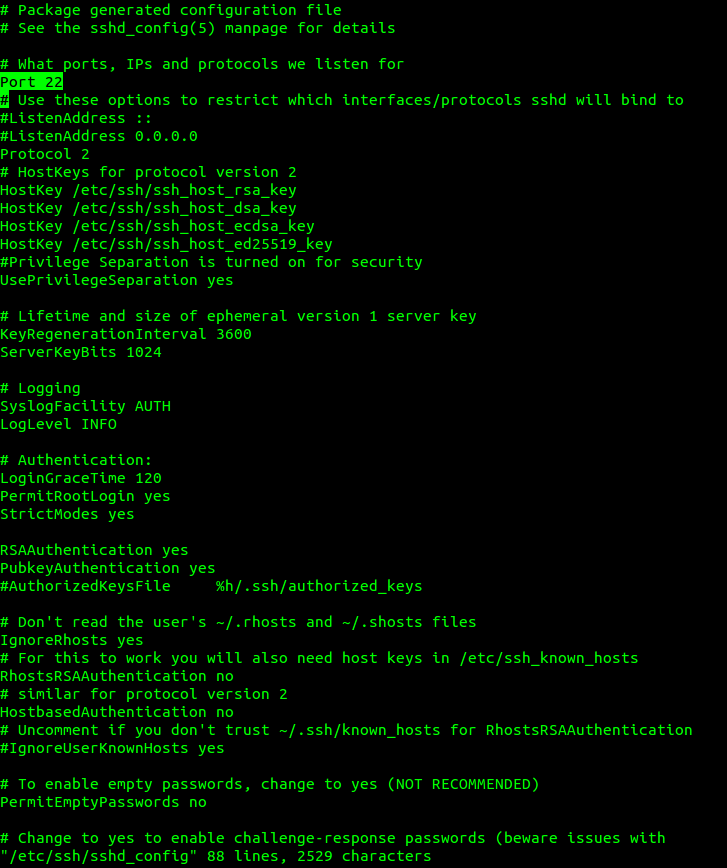

1) Changer le port SSH

Tout le monde sait que le port SSH par défaut est le port 22, même les hackers... Le fait de juste changer le numéro du port SSH peut mettre à mal un très grand nom de script automatique de hacking...

Pour changer le port il suffit d'éditer le fichier /etc/ssh/sshd_config et de changer le numéro de port (sans oublier de redémarrer le service SSH):

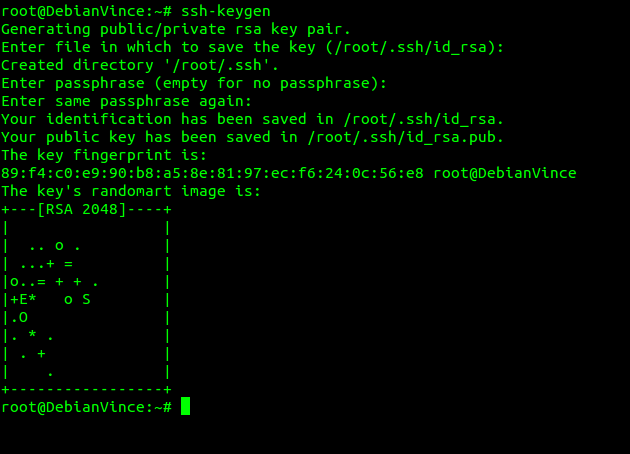

2) Privilégiez impérativement l'authentification par clé

- Procédez à la génération des clés: ssh-keygen

- Éditez le fichier /root/.ssh/authorized_keys

Tutoriel | Protégez votre serveur avec fail2ban

Tutoriel | Protégez votre serveur avec fail2ban

Article publiée le 6 Décembre 2015

Fail2ban est un outil développé en Python.Cette outil vous permettra de parser vos logs à la recherche de tentatives d'attaques brut force ou DOS et de bloquer au bout d'un certain nombre d'essais l'IP concernée. Fail2ban fonctionne avec tout les services courants: ssh, apache, etc...

1) Installation

Sous Debian :apt-get install fail2ban

Sous RedHat/Centos: Fail2ban n'est pas disponible via les dépôts officiels. Vous devez ajouter les dépots EPEL pour pouvoir l'installer via yum:

wget https://dl.fedoraproject.org/pub/epel/epel-release-latest-7.noarch.rpm && rpm -ivh epel-release-7*.rpm && yum install fail2ban

2) Configuration

Pour notre exemple de configuration nous allons sécuriser notre service SSH avec fail2ban:

- Éditez le fichier /etc/fail2ban/jail.conf: